Construir nuestra resistencia psicológica contra la desinformación en línea

Kits de formación

¿Cómo verificar los recursos de Internet a través de protocolos simples?

VISIÓN GENERA

Este módulo proporciona pasos para verificar la información que es accesible para todos..

A diferencia de la información similar que se encuentra en los periódicos o en las emisiones de televisión, la información disponible en Internet no está regulada por su calidad o exactitud; por lo tanto, es particularmente importante que el usuario individual de Internet evalúe el recurso o la información. Tenga en cuenta que casi cualquier persona puede publicar cualquier cosa que desee en la Web. A menudo es difícil determinar la autoría de las fuentes web, e incluso si el autor está en la lista, es posible que no siempre se represente a sí mismo honestamente, o que represente opiniones como hechos. El objetivo de este módulo es mostrar que la desinformación es un proceso común y que la verificación de la información es fácil y está al alcance de todos.

Grupo destinatario

Adultos y jóvenes en entornos de formación formal y no formal

Método de evaluación

Reflexión y

Actividades prácticas

Material

▶ Papel y bolígrafos, cinta adhesiva, resaltadores, rotuladores

▶ Ordenador y pantalla para mostrar ejemplos de vídeo

▶ Enlace: https://www.getbadnews.com/en/

Objetivos de la formación – Resultados de aprendizaje

Cuestionar las fuentes, y verificar la credibilidad y veracidad de la información encontrada.

Desarrollar habilidades para encontrar, seleccionar e interpretar información

Aplicar diferentes protocolos para verificar la credibilidad de los recursos de Internet disponibles y evaluar la fiabilidad de una fuente

Comparar las diferentes propuestas existentes para verificar la credibilidad de los recursos disponibles en Internet

Resumir diferentes propuestas para verificar los recursos de internet

Demostrar cómo verificar los recursos de Internet a través de diferentes protocolos

Conceptos y definiciones

Fuente primaria

Evidencia de primera mano que le da acceso directo a su tema de investigación (por ejemplo: resultados empíricos o estadísticos)

Fuente secundaria

Información de segunda mano que analice, describa o evalúe fuentes primarias (por ejemplo, un libro)

Fuente terciaria

Fuentes que identifican, indexan o consolidan fuentes primarias y secundarias (por ejemplo, enciclopedias)

Protocolo

Un sistema de reglas que explican la conducta correcta y los procedimientos a seguir en situaciones formales.

Verificación

Un proceso que toma información de interés periodístico y verifica su credibilidad y confiabilidad antes de que se publique o transmita como noticia

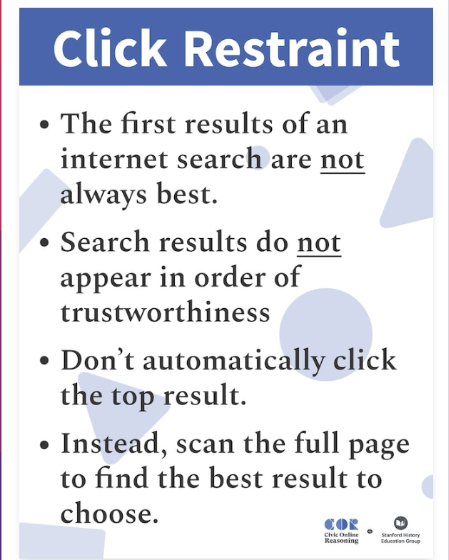

Restricción de clics

Una estrategia sencilla que consiste en resistir la tentación de hacer clic inmediatamente en el primer resultado de búsqueda. En su lugar, los estudiantes escanean los resultados para tomar una decisión más informada sobre a dónde ir primero

ABC de la evaluación de fuentes

Hay muchos protocolos y dispositivos que puedes utilizar para evaluar la credibilidad de la información.

Un protocolo es tan fácil como ABCDE: A=Autor¿Quién es el autor o creador de la información?, B=Sesgo: ¿Cuál es el sesgo del autor?, C=Contenido: Examina el contenido en busca de pistas sobre la credibilidad de la fuente, D= Fecha: ¿Cuál es la fecha de publicación?, E=Evidencia: ¿Qué evidencia proporciona el autor/creador para respaldar sus afirmaciones?

Prueba CRAAP

La prueba CRAAP es un protocolo que proporciona una lista de preguntas para ayudarte a evaluar la información que encuentres. Criterios de evaluación:

Moneda: La actualidad de la información. Relevancia: La importancia de la información para sus necesidades. Autoridad: La fuente de la información. Precisión: La fiabilidad, veracidad y corrección del contenido. Propósito: La razón por la que existe la información.

E.S.C.A.P.E. Noticias Basura

Protocolo simple para ayudarlo a verificar las noticias en línea y averiguar si son confiables. Criterios de evaluación:

Evidencia: ¿Se sostienen los hechos?, Fuente: ¿Quién hizo esto y puedo confiar en ellos?, Contexto: ¿Cuál es el panorama general?, Audiencia: ¿Quién es la audiencia a la que va dirigido?, Propósito: ¿Por qué se hizo esto?, Ejecución: ¿Cómo se presenta esta información?

Modelo SIFT

Protocolo basado en una serie de acciones que se pueden llevar a cabo para determinar la validez y fiabilidad de las afirmaciones y fuentes en la web. Basado en "Cuatro movimientos":

Parar

Investiga el origen

Encuentre una mejor cobertura.

Rastree las afirmaciones, las citas y los medios de comunicación en el contexto original

Método 1

Rompehielos y juego para crear resistencia psicológica contra la desinformación en línea.

Calentamiento – 15-20 min

Coloque las sillas en un círculo, si es posible.

El formador se presenta a sí mismo y los objetivos de la sesión: cada participante se presenta a sí mismo contando 3 hechos sobre sí mismo y 1 es mentira.

Dé un ejemplo presentándose y diciendo una mentira y pidiendo a los participantes que traten de averiguar cuál es la mentira (Ejemplo: Mi nombre es Leonard, practico buceo y soy alérgico a los gatos. Le das 30 segundos a la audiencia para que diga cuál es la mentira y luego explicas cuál)

Introducción

Introducción: lo que podemos encontrar por ahí. Hay muchos tipos de información en Internet. Y no todos contienen información creíble. Como ejemplos de las diferentes webs podemos encontrar:

» Sitios personales y blogs por lo general, son mantenidos por individuos para su propio disfrute. Aunque el autor de un blog puede tener autoridad en su campo, las publicaciones de blog carecen de los indicadores de la publicación académica, como la revisión por pares.

» Sitios web comerciales es decir, que se trata de una empresa con fines de lucro. Es importante recordar este sesgo a la hora de evaluar su credibilidad.

» Sitios web informativos son mantenidos por organizaciones o instituciones con el fin de compartir investigaciones u otra información. Tendrás que pensar en la autoridad que tienen estas fuentes, tanto en el mundo real como en línea.

» Noticias y periodismo en línea proviene de una variedad de fuentes, algunas más confiables que otras...

La reapertura tuvo lugar el 3 de septiembre de 2015, pasando a la dirección de la Universidad de Alaska Fairbanks y abriendo contratos de arrendamiento y asociaciones para cubrir los costes.

Fue y sigue estando en el centro de varias teorías conspirativas, por ejemplo, la "bola de fuego" detectada en el Mar Negro después del terremoto de 1999 en Estambul, cuando el centro estaba en funcionamiento.

En el Módulo 1 hemos estado aprendiendo sobre los diferentes tipos de información y ya somos conscientes de que parte de la información que descubrimos allí puede ser falsa... y ha sido creado y compartido para causar daño deliberadamente.

Te proponemos ahora jugar un juego.Al jugar a este juego, construirás tu resistencia psicológica contra la desinformación en línea.

El juego se basa en la teoría de la inoculación psicológica: al igual que la exposición a una cepa debilitada de un patógeno desencadena la producción de anticuerpos para cultivar inmunidad contra un virus, lo mismo se puede lograr razonablemente con información..

En concreto, el juego advierte y expone a los jugadores a dosis severamente debilitadas de las estrategias que se utilizan en la producción de noticias falsas para estimular la producción de "anticuerpos mentales" contra la desinformación..

Actividad 1

JUEGO DE MALAS NOTICIAS

En el juego de las malas noticias, asumes el papel de traficante de noticias falsas: tienes que abandonar toda pretensión de ética y elegir un camino que construya tu personalidad como magnate de los medios sin escrúpulos. Pero no pierdas de vista tus medidores de 'seguidores' y 'credibilidad'. Su tarea es conseguir tantos seguidores como pueda mientras construye lentamente una credibilidad falsa como sitio de noticias. Pero cuidado: ¡pierdes si dices mentiras obvias o decepcionas a tus seguidores!

El objetivo del juego es exponer las tácticas y técnicas de manipulación que se utilizan para engañar a la gente y conseguir seguidores.Bad News funciona como una "vacuna" psicológica contra la desinformación: jugarlo crea resistencia cognitiva contra las formas comunes de manipulación que puedes encontrar en línea.

Los científicos que trabajaron en el desarrollo de este juego descubrieron que jugar a Bad News mejora la capacidad de las personas para detectar técnicas de manipulación en las publicaciones de las redes sociales, aumenta su confianza en la detección de dichas técnicas y reduce su disposición a compartir contenido manipulador con las personas de su red.

Puedes leer más sobre la ciencia detrás del juego AQUÍ.

JUEGA EL JUEGO: https://www.getbadnews.com/en/

Debate después de la Actividad 1 JUEGO DE MALAS NOTICIAS – 15 min

¿Qué es lo que más y menos te ha gustado del juego?

¿Qué aprendiste?

¿Fue útil crear "anticuerpos contra la desinformación"?

¿Cree que si suficientes personas están "vacunadas" y han desarrollado anticuerpos psicológicos, es menos probable que se difunda información errónea?

Después de jugar el juego: ¿cómo podemos responder a los nuevos métodos y narrativas de desinformación?

Método 2

Investigación en Internet y discusión en grupos pequeños: Tipos de fuentes y protocolos de fuentes de Internet en línea

En esta parte del aprendizaje:

- Presentaremos los diferentes tipos de fuentes a modo de introducción

- También presentaremos qué es un protocolo, de qué se trata la verificación y por qué necesitamos como usuarios de información, protocolos de verificación

- A continuación, el formador pedirá a los alumnos que se separen en 3-4 grupos de 4-5 personas como máximo y les pedirá que investiguen en Internet: encuentren 3 protocolos de verificación de fuentes de Internet en línea diferentes (pidiéndoles que describan el orden de los protocolos en el navegador) y los presenten en breve.

- Presentación de resultados: A cada grupo se le pedirá que informe sobre sus protocolos y diga su número en la lista del navegador mediante una captura de pantalla.

- Todos los alumnos debatirán los resultados en una discusión plenaria

¿Qué es un protocolo?

Un sistema de reglas que explican la conducta correcta y los procedimientos a seguir en situaciones formales.

¿Qué es la verificación?

En relación con la información, la verificación es un proceso que toma información de interés periodístico y verifica su credibilidad y confiabilidad antes de que se publique o transmita como noticia

¿Por qué necesitamos, como usuarios de la información, protocolos de verificación?

Es importante evaluar críticamente las fuentes porque el uso de fuentes creíbles y confiables lo convierte en un usuario más informado. Piensa en las fuentes poco fiables como contaminantes para tu credibilidad, si incluyes fuentes poco fiables cuando utilizas las redes sociales, tu trabajo podría perder credibilidad como resultado.

Actividad 2

Protocolos de fuentes de Internet disponibles en línea

- El formador pedirá a los alumnos que se separen en 3-4 grupos de 4-5 personas como máximo con 1 ordenador o teléfono inteligente por grupo

- La tarea de los grupos es encontrar 3 protocolos diferentes de fuentes de Internet en línea

- En resumen, se pide a los alumnos que:

- seleccionar un portavoz por grupo,

- buscar en Internet (por ejemplo, pueden usar la redacción: protocolos de fuentes de Internet en línea),

- enumerar el orden de los protocolos que se encuentran en el navegador (por orden de aparición) y

- Descríbalos brevemente.

- Presentación de resultados: A cada grupo se le pedirá que informe sobre sus protocolos y diga su número en la lista del navegador mediante una captura de pantalla.

- Debate y cierre:

- ¿El orden de los protocolos enumerados fue similar en todos los grupos involucrados?

- ¿Consideraste que el anuncio y el pedido eran adecuados?

- ¿Cuántas páginas de resultados revisaste?

Actividad 3

Cómo encontrar mejor información en línea: Haga clic en Restricción

En esta parte del aprendizaje:

- Presentaremos qué es la restricción de clics, incluyendo un video

- El formador pedirá a los alumnos que se separen en 3-4 grupos de 4-5 personas como máximo con 1 ordenador o teléfono inteligente por grupo. El formador volverá a pedir a los alumnos que busquen 3 protocolos diferentes de fuentes de Internet en línea (ahora utilizando la técnica de restricción de clics) y los describirán brevemente. Haz una lista de los protocolos que les parecieron más interesantes y descríbelos.

- Presentación de resultados: A cada grupo se le pedirá que informe sobre sus protocolos y diga su número en la lista del navegador mediante una captura de pantalla.

- Todos los alumnos debatirán los resultados en una discusión plenaria

Como las actividades 2 y 3 están vinculadas: se pueden finalizar con una actividad de "reflexión" de cierre en la que se pide a los alumnos que terminen la frase (Fue difícil ..... Aprendí.... Fue interesante saber que..... Me sorprendió cuando... Ahora lo haré... )

Cuando tenemos una pregunta o estamos buscando fuentes, es probable que recurramos a un motor de búsqueda para que nos ayude a encontrar respuestas.

A menudo hacemos clic en el primer resultadotal vez porque examinar todos los resultados lleva tiempo, o porque asumimos que el primer resultado es el más confiable.

Pero el primer resultado no siempre es el mejor punto de partida.

Dedicar un poco más de tiempo a escanear los resultados de búsqueda puede ayudarnos a tomar una decisión más informada sobre dónde ir primero.

La "restricción de clics"

“Restricción de clicsse refiere a la capacidad de abstenerse de hacer clic en los primeros resultados que obtiene de un motor de búsqueda: no debe hacer clic inmediatamente en los primeros resultados de búsqueda. En su lugar, puede escanear una página de resultados de búsqueda, mirando cosas como el título, la descripción de la fuente y las secciones destacadas, antes de decidir qué fuentes examinar. Esto te ayuda a obtener una imagen más completa de la cobertura disponible en esa fuente, así como a buscar fuentes que no provengan de la fuente original.

Mira el video:

- El formador pedirá a los alumnos que se separen en 3-4 grupos de 4-5 personas como máximo con 1 ordenador o teléfono inteligente por grupo

- El formador pedirá a los alumnos que busquen 3 protocolos diferentes de fuentes de Internet en línea (ahora utilizando la técnica de restricción de clics) y que los describan brevemente.Es decir, se pide a los alumnos que:

- seleccionar un portavoz por grupo,

- buscar en Internet (de nuevo, usando la redacción: protocolos de fuentes de Internet en línea),

- Haz una lista de los protocolos que les parecieron más interesantes y

- Descríbalos brevemente.

- Presentación de resultados: Se pedirá a cada grupo que informe sobre sus resultados haciendo referencia a 3 protocolos que hayan identificado como los más adecuados.

- ¿Los 3 protocolos seleccionados fueron similares en todos los grupos involucrados?

- Was the 3 selected protocols similar in all the groups involved?

- ¿Considera que los protocolos seleccionados son adecuados?

- ¿Cuántas páginas de resultados revisaron los grupos?

- Cierre: Cuando queremos saber más sobre un tema o pregunta, la mayoría de nosotros recurrimos a Google. Pero las búsquedas abiertas en Internet arrojan rutinariamente resultados contradictorios que mezclan hechos con falsedades. Dar sentido a los resultados de búsqueda es más difícil de lo que parece. Las actividades 2 y 3 están vinculadas: primero se les pidió que informaran sobre el orden de aparición en el navegador y luego, conociendo mejor sobre la restricción de clics, que evaluaran su capacidad para vadear la información para encontrar fuentes, pruebas y argumentos en los que pudieran confiar.

Consejo para formadores: estas 2 actividades se pueden finalizar con una actividad de "Reflexión" en la que se pide a los alumnos que terminen la frase:

Fue difícil.....

Aprendí....

Fue interesante saber que.....

Me sorprendió cuando...

Ahora quiero...

Actividad 4

Presentación de protocolos y modelo SIFT en la práctica(estudio de caso)

En esta parte del aprendizaje:

- Presentaremos diferentes modelos de verificación de fuentes de internet: la fuente de información ABC, el test CRAAP, el modelo ESCAPE junk News y el modelo SIFT

- También presentaremos un Caso de Estudio con un enlace a una noticia aplicando el modelo SIFT

- Todos los alumnos debatirán los resultados en una discusión plenaria

Introducción - ABC de la evaluación de fuentes

El examen CRAAP es una lista de preguntas que te ayudarán a evaluar la información que encuentres. Diferentes criterios serán más o menos importantes dependiendo de tu situación o necesidad.

E.S.C.A.P.E: un acrónimo útil para ayudarlos a recordar seis conceptos clave para evaluar la información (Evidencia, Fuente, Contexto, Audiencia, Propósito, Ejecución)

SIFT MODEL: un método de evaluación diseñado por Mike Caulfield

Estudio de caso 1

Apliquemos el modelo SIFT

Medios británicos publicaron un artículo sobre una posible "mega erupción" del volcán Teide en la isla canaria de Tenerife (España). Los titulares incluían información como "Alerta volcánica en Tenerife: conmoción por 270 terremotos en las Islas Canarias, favoritas de las vacaciones británicas" y "Terremotos cerca de Tenerife y Gran Canaria provocan temores de erupción volcánica".

Las historias incluían algunas imágenes.

ECHA UN VISTAZO AL ARTÍCULO DIRECTAMENTE EN:

https://www.thesun.co.uk/news/6236222/volcano-earthquakes-spain-tenerife-gran-canaria-mount-teide/

¿Conozco este sitio web?

¿Conozco esta fuente de información?

¿Conozco su reputación?

Utiliza Google o Wikipedia para investigar una organización de noticias u otro recurso (por ejemplo, publicaciones en España sobre el tema; puedes utilizar el traductor de Google).

Haga clic para seguir los enlaces a las afirmaciones. Abra las fuentes de informes originales (SI LAS HAY). Fíjate en el contexto original: ¿Se representó de manera justa la afirmación, la cita o los medios de comunicación?

Cierre de la actividad – 10 min

Resumen: Los medios de comunicación británicos han advertido a sus lectores de una posible "mega erupción" del volcán Teide en la isla canaria de Tenerife. Los titulares alarmistas incluían "Alerta volcánica en Tenerife: conmoción cuando 270 terremotos golpean las Islas Canarias favoritas de las vacaciones británicas" y "Los terremotos cerca de Tenerife y Gran Canaria provocan temores de erupción volcánica". ...

Pero estos avisos no fueron repetidos por los medios españoles, primero porque nunca hubo 270 terremotos en Canarias -fue un invento de los tabloides británicos- y segundo, porque no hay amenaza de erupción en el Teide.

Reflexión

- ¿Le pareció que el modelo SIFT era fácil de aplicar?

- ¿Lo usarás a partir de ahora?

Fin del módulo