Aumentare la capacità di contrastare la misinformazione online

Kit formativo

Come verificare le fonti Internet attraverso semplici protocolli?

SINTESI

Questo modulo fornisce i passaggi per verificare le informazioni che sono accessibili a tutti..

A differenza delle informazioni che si trovano sui giornali o nelle trasmissioni televisive, le informazioni disponibili su Internet non sono regolamentate per quanto riguarda la qualità o l'accuratezza; pertanto, è particolarmente importante che il singolo utente di Internet valuti la risorsa o le informazioni. Tenete presente che quasi tutti possono pubblicare qualsiasi cosa desiderino sul Web. Spesso è difficile determinare la paternità delle fonti web e, anche se l'autore è citato, non sempre si rappresenta in maniera onesta oppure può dichiarare opinioni come se fossero fatti. L'obiettivo di questo modulo è mostrare che la disinformazione è un processo comune e che la verifica delle informazioni è facile e alla portata di tutti.

Gruppo target

Adulti e giovani in contesti di formazione formale e non formale

Metodo di valutazione

Riflessione e

Attività pratiche

Materiale

▶ Carta e penne, nastro adesivo, evidenziatori, pennarelli

▶ Computer e schermo per la proiezione di esempi video

▶ Link: https://www.getbadnews.com/en/

Obiettivi formativi - LOM (Matrice dei risultati dell'apprendimento)

Interrogare le fonti e verificare la credibilità e la veridicità delle informazioni trovate.

Sviluppare le capacità di trovare, selezionare e interpretare le informazioni.

Applicare diversi protocolli per verificare la credibilità delle risorse Internet disponibili e valutare l'affidabilità di una fonte.

Confrontare le diverse proposte esistenti per verificare la credibilità delle risorse internet disponibili.

Riassumere le diverse proposte per verificare le risorse Internet

Dimostrare come verificare le risorse Internet attraverso diversi protocolli.

Concetti e definizioni

Fonte primaria

Prove di prima mano che consentono di accedere direttamente all'argomento di ricerca (es: risultati empirici o statistici).

Fonte secondaria

Informazioni di seconda mano che analizzano, descrivono o valutano fonti primarie (es.: libro)

Fonte terziaria

Fonti che identificano, indicizzano o consolidano fonti primarie e secondarie (es: enciclopedia).

Protocollo

Un sistema di regole che spiega il comportamento corretto e le procedure da seguire in situazioni formali.

Verifica

Un processo che prende informazioni degne di nota e ne verifica la credibilità e l'affidabilità prima di essere pubblicate o trasmesse come notizie

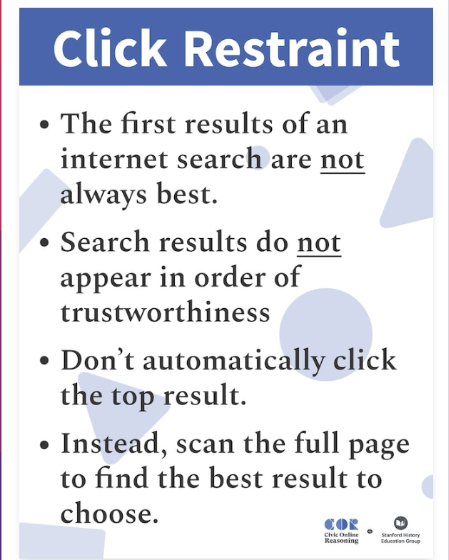

Click Restraint

Una strategia semplice che consiste nel resistere all'impulso di cliccare immediatamente sul primo risultato della ricerca. Invece, gli studenti scansionano i risultati per fare una scelta più informata da dove partire

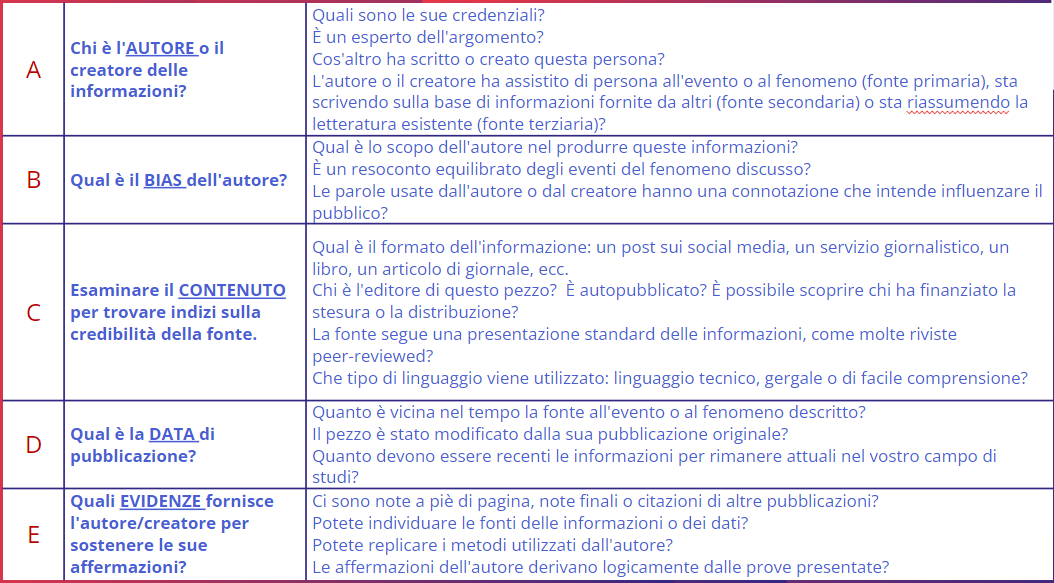

L'ABC della valutazione delle fonti

Esistono molti protocolli e dispositivi che si possono utilizzare per valutare la credibilità delle informazioni.

Un protocollo è tanto semplice quanto l'ABCDE: A=Autore:Chi è l'autore o il creatore dell'informazione?, B=Bias: Qual è il pregiudizio dell'autore?, C=Contenuto: Esaminare il contenuto per trovare indizi sulla credibilità della fonte, D= Data: Qual è la data di pubblicazione?, E=Evidenza: Quali prove fornisce l'autore/creatore per sostenere le sue affermazioni?

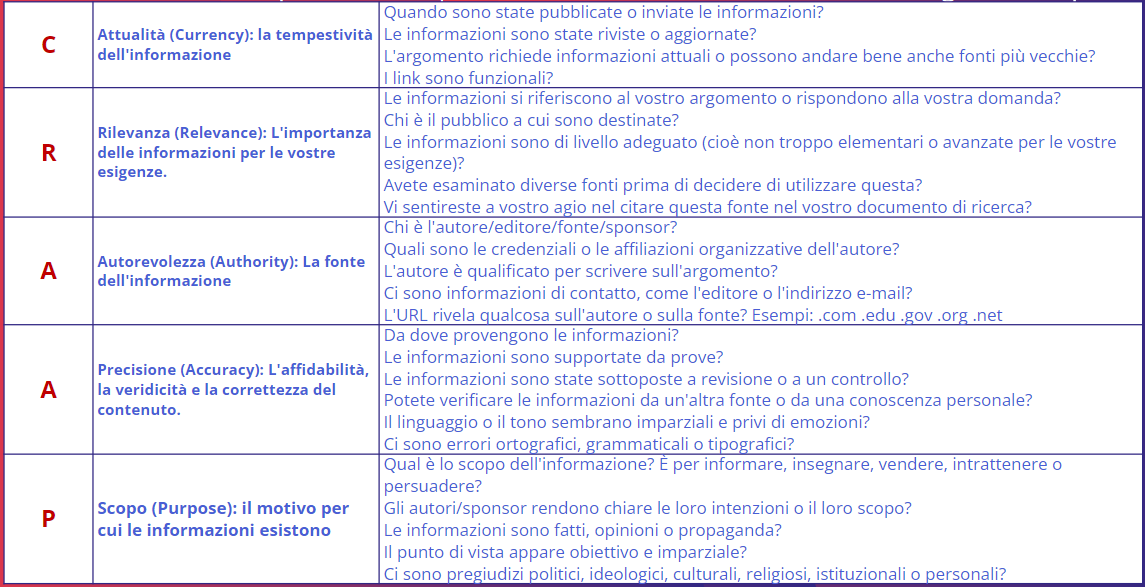

Test CRAAP

Il test CRAAP è un protocollo che fornisce un elenco di domande che aiutano a valutare le informazioni trovate. I criteri di valutazione:

Attualità (currency) : l'attualità delle informazioni. Rilevanza (relevance): l'importanza dell'informazione per le proprie esigenze. Autorevolezza (authority): la fonte dell'informazione. Precisione (accuracy): l'affidabilità, la veridicità e la correttezza del contenuto. Scopo (purpose): il motivo per cui l'informazione esiste.

Notizie spazzatura E.S.C.A.P.E.

Un semplice protocollo per controllare le notizie online e scoprire se sono affidabili. I criteri di valutazione:

Prove (Evidence): I fatti reggono?, Fonte (Source): Chi l'ha prodotto e posso fidarmi?, Contesto (Context): Qual è il quadro generale?, Pubblico (Audiance): Chi è il pubblico a cui è destinato?, Scopo (Purpose): Perché è stato realizzato?, Esecuzione (Execution): Come vengono presentate le informazioni?

Modello SIFT

Protocollo basato su una serie di azioni che si possono intraprendere per determinare la validità e l'affidabilità di affermazioni e fonti sul web. Si basa sulle "Quattro mosse":

Fermarsi

Indagare sulla fonte

Trovare più informazioni

Rintracciare le affermazioni, le citazioni e i media nel contesto originale.

Metodo #1

Rompi ghiaccio e gioco per aumentare la capacità di contrastare la misinformazione online.

Riscaldamento - 15-20 min

Disporre le sedie in cerchio, se possibile.

Il formatore presenta se stesso e gli obiettivi della sessione: ogni partecipante si presenta raccontando 3 fatti su di sé, di cui uno è una bugia.

Fate un esempio presentandovi e dicendo una bugia e chiedendo ai partecipanti di cercare di scoprire quale sia la bugia (esempio: Mi chiamo Leonard, pratico immersioni subacquee e sono allergico ai gatti. Date 30 secondi al pubblico per dire quale sia la bugia e poi spiegate quale è).)

Introduzione – 5 min

Cosa possiamo trovare là fuori. Ci sono molti tipi di informazioni su internet. E non tutte contengono informazioni credibili. Per fare un esempio dei diversi siti web che possiamo trovare:

» I siti e i blog personali sono di solito gestiti da singoli individui per il proprio divertimento. Anche se l'autore di un blog può avere autorità nel proprio campo, i post di un blog mancano di indicatori delle pubblicazioni accademiche, come la revisione tra pari.

» I siti web commerciali sono gestiti da aziende a scopo di lucro. È importante ricordare questo bias quando si valuta la loro credibilità.

» I siti web informativi sono gestiti da organizzazioni o istituzioni allo scopo di condividere ricerche o altre informazioni. È necessario riflettere sull'autorità di queste fonti, sia nel mondo reale che online.

» Le notizie e il giornalismo online comes from a variety of sources, some more reliable than others…

La riapertura è avvenuta il 3 settembre 2015, passando alla gestione della University of Alaska Fairbanks e a locazioni e partnership aperte per coprire i costi.

È stato ed è tuttora al centro di diverse teorie cospirative, come ad esempio la "palla di fuoco" avvistata nel Mar Nero dopo il terremoto di Istanbul del 1999, quando il centro era in funzione.

Nel Modulo 1 abbiamo imparato a conoscere i diversi tipi di informazione e siamo già consapevoli che alcune informazioni che troviamo in giro possono essere false... e sono state create e condivise per causare deliberatamente danni.

Vi proponiamo ora di fare un gioco.Giocando aumenterete la vostra capacità di contrastare la misinformazione online.

Il gioco si basa sulla teoria dell'inoculazione psicologica: così come l'esposizione a un ceppo indebolito di un agente patogeno innesca la produzione di anticorpi per coltivare l'immunità contro un virus, lo stesso si può ragionevolmente ottenere con le informazioni..

Nello specifico, il gioco mette in guardia ed espone i giocatori a dosi fortemente indebolite delle strategie utilizzate nella produzione di fake news per stimolare la produzione di "anticorpi mentali" contro la misinformazione..

Attività 1

GIOCO “BAD NEWS”

Nel gioco Bad News Game, assumete il ruolo di divulgatore di fake newsdovete abbandonare ogni pretesa di etica e scegliere un percorso che costruisca la vostra figura di magnate dei media senza scrupoli. Ma tenete d'occhio i vostri contatori di "follower" e "credibilità". Il vostro compito è quello di ottenere il maggior numero possibile di follower, costruendo lentamente una falsa credibilità come sito di notizie. Ma attenzione: se dite bugie evidenti o deludete i vostri sostenitori, perdete!

L'obiettivo del gioco è quello di smascherare le tattiche e le tecniche di manipolazione utilizzate per ingannare le persone e costruirsi un seguito.Bad News funziona come un "vaccino" psicologico contro la disinformazione: giocando si crea una resistenza cognitiva alle forme comuni di manipolazione che si possono incontrare online.

Gli scienziati che hanno lavorato allo sviluppo di questo gioco hanno scoperto che giocare a Bad News migliora la capacità delle persone di individuare le tecniche di manipolazione dei post sui social media, aumenta la loro sicurezza nell'individuare tali tecniche e riduce la loro disponibilità a condividere contenuti manipolatori con le persone della loro rete.

Per saperne di più sulla scienza alla base del gioco, potete leggere QUI..

Dibattito dopo l'attività 1 GIOCO “BAD NEWS” - 15 min.

Cosa vi è piaciuto di più e di meno del gioco?

Cosa avete imparato?

È stato utile creare "anticorpi contro la disinformazione"?

Credete che se un numero sufficiente di persone è "vaccinato" e ha sviluppato anticorpi psicologici, la misinformazione ha meno probabilità di essere diffusa?

Dopo aver giocato: come possiamo rispondere ai nuovi metodi e alle nuove narrazioni della misinformazione?

Metodo #2

Ricerca su Internet e discussione in piccoli gruppi: Tipi di fonti e protocolli di fonti Internet disponibili online

In questa parte dell'apprendimento:

- Vengono presentati i diversi tipi di fonti come introduzione

- Viene presentato che cos'è un protocollo, che cos'è la verifica e perché abbiamo bisogno, come utenti dell'informazione, di protocolli di verifica.

- Poi il formatore chiederà ai partecipanti di dividersi in 3-4 gruppi di 4-5 persone al massimo e chiederà loro di fare una ricerca su Internet: trovare 3 diversi protocolli di verifica delle fonti Internet disponibili online (chiedendo loro di descrivere l'ordine dei protocolli nel browser) e presentarli brevemente.

- Presentazione dei risultati: A ogni gruppo verrà chiesto di spiegare i propri protocolli e dire la posizione nell'elenco del browser utilizzando uno screenshot.

- Tutti gli studenti discuteranno i risultati in una discussione plenaria.

Cos'è un protocollo:

Un sistema di regole che spiega il comportamento corretto e le procedure da seguire in situazioni formali.

Che cos'è la verifica

in relazione all'informazione, la verifica è un processo che prende le informazioni degne di nota e ne controlla la credibilità e l'affidabilità prima che vengano pubblicate o trasmesse come notizie.

Perché abbiamo bisogno, come utenti dell'informazione, di protocolli di verifica?

È importante valutare criticamente le fonti perché l'utilizzo di fonti credibili/attendibili rende l'utente più informato. Pensate alle fonti inaffidabili come a degli inquinanti per la vostra credibilità: se includete fonti inaffidabili quando usate i social network, il vostro lavoro potrebbe perdere di credibilità.

Attività #2

Protocolli di fonti Internet disponibili online

- Il formatore chiederà ai partecipanti di dividersi in 3-4 gruppi di 4-5 persone al massimo con 1 computer o smartphone per gruppo.

- Il compito dei gruppi è quello di trovare 3 diversi protocolli di Fonti Internet disponibili online .

- In breve, agli studenti viene chiesto di:

- selezionare un portavoce per gruppo,

- ricercare su Internet (ad esempio, possono utilizzare la dicitura: protocolli di fonti Internet disponibili),

- elencare l'ordine dei protocolli che si trovano nel browser (per ordine di apparizione) e

- descriverli brevemente.

- Presentazione dei risultati: A ogni gruppo verrà chiesto di spiegare i propri protocolli e dire la posizione nell'elenco del browser utilizzando uno screenshot.

- Dibattito e chiusura:

- L'ordine dei protocolli elencati era simile in tutti i gruppi coinvolti?

- L'elenco e l'ordine sono stati ritenuti adeguati?

- Quante pagine di risultati avete controllato?

Attività #3

Come trovare informazioni migliori online: Click Restraint

In questa parte dell'apprendimento:

- Presenteremo cos'è il Click Restraint, includendo un video

- Il formatore chiederà ai partecipanti di dividersi in 3-4 gruppi di 4-5 persone al massimo con 1 computer o smartphone per gruppo. Il formatore chiederà nuovamente ai partecipanti di cercare 3 diversi protocolli online di fonti Internet (ora utilizzando la tecnica del Click Restraint) e di descriverli brevemente. Fare un elenco dei protocolli che HANNO TROVATO PIÙ INTERESSANTI e descriverli.

- Presentazione dei risultati: A ogni gruppo verrà chiesto di spiegare i propri protocolli e dire la posizione nell'elenco del browser utilizzando uno screenshot.

- Tutti gli studenti discuteranno i risultati in una discussione plenaria.

Poiché le attività 2 e 3 sono collegate tra loro, possono chiudersi con un'attività di "riflessione" conclusiva in cui si chiede agli allievi di completare la frase (È stato difficile ..... Ho imparato .... È stato interessante sapere che..... Sono rimasto sorpreso quando.... Ora farò... )

Quando abbiamo una domanda o siamo alla ricerca di fonti, probabilmente ci rivolgiamo a un motore di ricerca per trovare le risposte.

Spesso clicchiamo sul primo risultato, forse perché passare al setaccio tutti i risultati richiede tempo o perché riteniamo che il primo risultato sia il più affidabile.

Ma il primo risultato non è sempre il miglior punto di partenza.

Dedicare un po' più di tempo alla scansione dei risultati di ricerca può aiutarci a fare una scelta più informata rispetto al punto da cui iniziare

"Click restraint"

“Click Restraint" si riferisce alla capacità di trattenersi dal cliccare sui primissimi risultati ottenuti da un motore di ricerca: non si dovrebbe cliccare immediatamente sui primi risultati della ricerca. Si può invece scansionare una pagina di risultati di ricerca, osservando elementi come il titolo, la descrizione della fonte e le sezioni in evidenza, prima di decidere quali fonti esaminare. In questo modo è possibile avere un quadro più completo delle informazioni disponibili su quella fonte e cercare fonti che non provengono dalla fonte originale.

Guardate il video:

- Il formatore chiederà ai partecipanti di dividersi in 3-4 gruppi di 4-5 persone al massimo con 1 computer o smartphone per gruppo.

- Il formatore chiederà ai discenti di cercare 3 diversi protocolli di fonti Internet disponibili online (ora utilizzando la tecnica del Click Restraint) e di descriverli brevemente. In altre parole, ai discenti viene chiesto di:

- selezionare un portavoce per gruppo,

- ricercare su Internet (anche in questo caso, utilizzando la dicitura: protocolli di fonti Internet disponibili),

- Fare una lista dei protocolli che hanno trovato più interessanti e

- descriverli brevemente.

- Presentazione dei risultati: A ogni gruppo verrà chiesto di illustrare i propri risultati facendo riferimento ai 3 protocolli che hanno identificato come i più adatti.

- Dibattito:

- I 3 protocolli selezionati erano simili in tutti i gruppi coinvolti?

- I protocolli selezionati sono ritenuti adeguati?

- Quante pagine di risultati hanno controllato i gruppi?

- Chiusura: Quando vogliamo saperne di più su un argomento o una domanda, la maggior parte di noi si rivolge a Google. Ma le ricerche aperte su Internet portano abitualmente a risultati contraddittori che mescolano fatti e falsità. Dare un senso ai risultati della ricerca è più difficile di quanto possa sembrare. Le attività 2 e 3 sono collegate tra loro: prima è stato chiesto ai ragazzi di riferire l'ordine di apparizione nel browser e poi, conoscendo meglio il Click Restraint, di valutare la loro capacità di navigare tra le informazioni per trovare fonti, prove e argomenti di cui potersi fidare.

Suggerimento per i formatori: queste due attività possono essere completate con un'attività di "riflessione" in cui si chiede agli studenti di completare la frase:

È stato difficile .....

Ho imparato ....

È stato interessante sapere che.....

Sono rimasto sorpreso quando....

Ora voglio...

Attività #4

Presentazione dei protocolli e del modello SIFT nella pratica (caso di studio)

In questa parte dell'apprendimento:

- Presenteremo diversi modelli per la verifica delle fonti internet: l'ABC della fonte di informazioni, il test CRAAP, l'ESCAPE junk News e il modello SIFT.

- Verrà inoltre presentato un caso di studio con un link a una notizia che applica il modello SIFT.

- Tutti gli studenti discuteranno i risultati in una discussione plenaria.

Introduzione - L'ABC della valutazione delle fonti

Il test CRAAP è un elenco di domande che aiutano a valutare le informazioni trovate. I diversi criteri saranno più o meno importanti a seconda della situazione o delle esigenze.

E.S.C.A.P.E - un pratico acronimo che aiuta a ricordare sei concetti chiave per la valutazione delle informazioni (Evidence, Source, Context, Audience, Purpose, Execution).

MODELLO SIFT: un metodo di valutazione ideato da Mike Caulfield

Caso di studio 1

Applichiamo il modello SIFT

I media britannici hanno pubblicato un articolo su una possibile "mega eruzione" del vulcano Teide sull'isola canaria di Tenerife (Spagna). I titoli comprendevano informazioni come "Allarme vulcano a Tenerife: 270 scosse di terremoto colpiscono le isole Canarie preferite dagli inglesi per le vacanze" e "Terremoti vicino a Tenerife e Gran Canaria fanno temere un'eruzione vulcanica".

I racconti includevano alcune immagini.

DARE UN'OCCHIATA ALL'ARTICOLO DIRETTAMENTE A:

https://www.thesun.co.uk/news/6236222/volcano-earthquakes-spain-tenerife-gran-canaria-mount-teide/

Conosco questo sito?

Conosco questa fonte di informazioni?

Conosco la sua reputazione?

Utilizzate Google o Wikipedia per indagare su un'organizzazione giornalistica o un'altra risorsa (ad esempio, le pubblicazioni in Spagna al riguardo - potete usare Google translate). )

Fare clic per seguire i link alle dichiarazioni. Aprire le fonti di informazione originali (SE CI SONO). Osservare il contesto originale: L'affermazione, la citazione o il media sono stati rappresentati in modo corretto?

Chiusura dell'attività - 10 min

Riassunto: I media britannici hanno messo in guardia i loro lettori da una possibile "mega eruzione" del vulcano Teide sull'isola canaria di Tenerife. I titoli allarmistici comprendevano "Allarme vulcano a Tenerife: 270 terremoti colpiscono le isole Canarie preferite dagli inglesi per le vacanze" e "Terremoti vicino a Tenerife e Gran Canaria fanno temere un'eruzione vulcanica...".

Ma questi avvertimenti non sono stati ripetuti dai media spagnoli, in primo luogo perché non ci sono mai stati 270 terremoti nelle Isole Canarie - si tratta di un'invenzione dei tabloid britannici - e in secondo luogo perché non c'è alcuna minaccia di eruzione sul Monte Teide.

Riflessione

- Avete trovato il modello SIFT facile da applicare?

- Lo userete d'ora in poi?

Fine del modulo