Renforcer notre résistance psychologique à la désinformation en ligne

Kit de formation

Comment vérifier les ressources Internet par le biais de protocoles simples ?

VUE D'ENSEMBLE

Ce module présente les étapes à suivre pour vérifier que les informations sont accessibles à tous.

Contrairement aux informations similaires que l'on trouve dans les journaux ou à la télévision, les informations disponibles sur Internet ne sont pas réglementées en termes de qualité ou d'exactitude ; il est donc particulièrement important que l'utilisateur individuel d'Internet évalue la ressource ou l'information. N'oubliez pas que presque tout le monde peut publier ce qu'il veut sur le web. Il est souvent difficile de déterminer la paternité des sources sur le web, et même si l'auteur est mentionné, il ou elle ne se représente pas toujours honnêtement, ou il ou elle peut présenter des opinions comme des faits. L'objectif de ce module est de montrer que la désinformation est un processus courant et que la vérification de l'information est facile et à la portée de tous

Groupe cible

Adultes et jeunes dans des contextes de formation formelle et non formelle

Méthode d’évaluation

Réflexion et

Activités pratiques

Matériel

▶Papier et stylos, ruban adhésif, surligneurs, marqueurs

▶ Ordinateur et écran pour montrer les exemples vidéo

▶ Link: https://www.getbadnews.com/en/

Objectifs de formation - LOM (Matrice des résultats d’apprentissage)

Interrogez les sources et vérifiez la crédibilité et la véracité des informations trouvées.

Développer des compétences en matière de recherche, de sélection et d'interprétation de l'information

Appliquer différents protocoles pour vérifier la crédibilité des ressources Internet disponibles et évaluer la fiabilité d'une source.

Comparer les différentes propositions existantes pour vérifier la crédibilité des ressources Internet disponibles

Résumer les différentes propositions de vérification des ressources internet

Démontrer comment vérifier les ressources Internet par le biais de différents protocoles

Concepts et définitions

Source primaire

Des preuves de première main vous donnant un accès direct à votre sujet de recherche (par exemple, des résultats empiriques ou statistiques).

Source secondaire

Informations de seconde main qui analysent, décrivent ou évaluent des sources primaires (ex. : livre)

Source tertiaire

Sources qui identifient, indexent ou consolident des sources primaires et secondaires (ex. : encyclopédie)

Protocole

Un système de règles qui explique le comportement correct et les procédures à suivre dans des situations formelles.

Vérification

processus qui consiste à prendre des informations dignes d'intérêt et à en vérifier la crédibilité et la fiabilité avant de les publier ou de les diffuser en tant qu'informations.

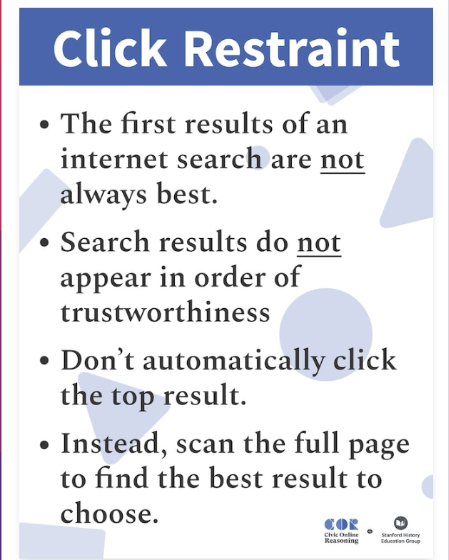

Cliquez sur la retenue

Une stratégie simple qui consiste à résister à l'envie de cliquer immédiatement sur le premier résultat de recherche. Au lieu de cela, les élèves parcourent les résultats afin de faire un choix plus éclairé sur l'endroit où ils doivent se rendre en premier lieu

ABC de l'évaluation des sources

Il existe de nombreux protocoles et dispositifs que vous pouvez utiliser pour évaluer la crédibilité des informations.

Un protocole est aussi simple que ABCDE A=Auteur:Qui est l'auteur ou le créateur de l'information ?, B=Parti pris : Quel est le parti pris de l'auteur ?, C=Contenu : Examiner le contenu pour trouver des indices sur la crédibilité de la source : D=Date : Quelle est la date de publication ?, E=Preuve : Quelles sont les preuves fournies par l'auteur/créateur pour étayer ses affirmations ?

Test CRAAP

Le test CRAAP est un protocole qui fournit une liste de questions pour vous aider à évaluer les informations que vous trouvez. Critères d'évaluation :

La monnaie : L'actualité de l'information. Pertinence : L'importance de l'information par rapport à vos besoins. Autorité : La source de l'information. L'exactitude : La fiabilité, la véracité et l'exactitude du contenu. Objectif : la raison d'être de l'information.

E.S.C.A.P.E. Junk News

Protocole simple pour vous aider à vérifier les nouvelles en ligne et à déterminer si elles sont fiables. Critères d'évaluation :

Preuves : Les faits tiennent-ils la route ? Qui a fait cela, et puis-je lui faire confiance ?, Contexte : Quelle est la situation dans son ensemble ? Qui est le public visé ?, Objectif : Pourquoi ce document a-t-il été élaboré ?, Exécution : Comment l'information est-elle présentée ?

Modèle SIFT

Protocole basé sur une série de mesures à prendre pour déterminer la validité et la fiabilité des affirmations et des sources sur le web. Basé sur "Four Moves" :

Arrêter

Enquêter sur la source

Trouver une meilleure couverture.

Retrouver le contexte d'origine des revendications, des citations et des médias

Méthode #1

Brise-glace et jeu pour renforcer la résistance psychologique contre la désinformation en ligne.

Échauffement - 15-20 min

Disposez les chaises en cercle, si possible.

Le formateur se présente et indique les objectifs de la session : chaque participant se présente en disant trois choses sur lui-même, dont une est un mensonge.

Donnez un exemple en vous présentant et en disant un mensonge et demandez aux participants d'essayer de trouver lequel est le mensonge (Exemple : Je m'appelle Léonard, je pratique la plongée sous-marine et je suis allergique aux chats.. Vous donnez 30 secondes au public pour dire lequel des deux est le mensonge, puis vous expliquez lequel)

Introduction

Introduction : ce que nous pouvons y trouver. Il existe de nombreux types d'informations sur l'internet. Et toutes ne contiennent pas des informations crédibles. Voici quelques exemples de sites web que nous pouvons trouver :

» Les sites personnels et les blogs sont généralement tenus par des individus pour leur propre plaisir. Bien que l'auteur d'un blog puisse avoir de l'autorité dans son domaine, les articles de blog n'ont pas les indicateurs de l'édition savante, tels que l'évaluation par les pairs.

» Les sites web commerciaux sont gérés par des entreprises à but lucratif. Il est important de garder à l'esprit ce parti pris lorsque l'on évalue leur crédibilité.

» Les sites web d'information sont gérés par des organisations ou des institutions dans le but de partager des recherches ou d'autres informations. Vous devrez réfléchir à l'autorité de ces sources, dans le monde réel comme en ligne.

» Les informations et le journalisme en ligne proviennent de diverses sources, certaines plus fiables que d'autres...

La réouverture a eu lieu le 3 septembre 2015, passant à la gestion de l'Université de l'Alaska Fairbanks et des baux ouverts et des partenariats pour couvrir les coûts.

Il a été et est toujours au centre de plusieurs théories du complot, comme la "boule de feu" aperçue dans la mer Noire après le tremblement de terre de 1999 à Istanbul, alors que le centre était en activité.

Dans le module 1, nous avons appris à connaître les différents types d'informations et nous sommes déjà conscients que certaines informations que nous trouvons peuvent être fausses... et ont été créées et partagées pour causer délibérément du tort.

Nous vous proposons maintenant de jouer à un jeu.En jouant à ce jeu, vous renforcerez votre résistance psychologique contre la désinformation en ligne.

Le jeu s'appuie sur la théorie de l'inoculation psychologique : tout comme l'exposition à une souche affaiblie d'un agent pathogène déclenche la production d'anticorps pour cultiver l'immunité contre un virus, on peut raisonnablement obtenir la même chose avec l'information..

Plus précisément, le jeu prévient les joueurs et les expose à des doses très affaiblies des stratégies utilisées dans la production de fausses nouvelles afin de stimuler la production d'"anticorps mentaux" contre la désinformation.

Activité n° 1

JEU DES MAUVAISES NOUVELLES

Dans le Bad News Game, vous jouez le rôle d'un diffuseur de fausses nouvelles: vous devez renoncer à tout semblant d'éthique et choisir une voie qui vous permettra de vous forger une image de magnat des médias sans scrupules. Mais gardez un œil sur vos compteurs de "followers" et de "crédibilité". Votre tâche consiste à obtenir le plus grand nombre de followers possible tout en construisant lentement une fausse crédibilité en tant que site d'information. Mais attention : vous perdez si vous dites des mensonges évidents ou si vous décevez vos partisans !

L'objectif du jeu est d'exposer les tactiques et les techniques de manipulation utilisées pour tromper les gens et se faire des adeptes.Bad News fonctionne comme un "vaccin" psychologique contre la désinformation : en y jouant, vous développez une résistance cognitive contre les formes courantes de manipulation que vous pouvez rencontrer en ligne.

Les scientifiques qui ont travaillé à l'élaboration de ce jeu ont constaté que le fait de jouer à Bad News améliore la capacité des gens à repérer les techniques de manipulation dans les messages des médias sociaux, accroît leur confiance dans la détection de ces techniques et réduit leur volonté de partager des contenus manipulateurs avec les personnes de leur réseau.

Pour en savoir plus sur la science qui sous-tend le jeu, cliquez ICI.

PLAY THE GAME: https://www.getbadnews.com/en/

Débat après l'activité 1 JEU DE MAUVAISES NOUVELLES - 15 min

Qu'avez-vous aimé le plus et le moins dans le jeu ?

Qu'avez-vous appris ?

A-t-il été utile de créer des "anticorps contre la désinformation" ?

Pensez-vous que si suffisamment de personnes sont "vaccinées" et ont développé des anticorps psychologiques, la désinformation est moins susceptible d'être diffusée ?

Après avoir joué le jeu : comment pouvons-nous répondre aux nouvelles méthodes de désinformation et aux nouveaux récits ?

Méthode n°2

Recherche sur Internet et discussion en petits groupes : Types de sources et protocoles de sources Internet en ligne

Dans cette partie de l'apprentissage :

- Nous présenterons les différents types de sources en guise d'introduction

- Nous présenterons également ce qu'est un protocole, ce qu'est la vérification et pourquoi nous avons besoin, en tant qu'utilisateurs d'informations, de protocoles de vérification.

- Ensuite, le formateur demandera aux apprenants de se séparer en 3-4 groupes de 4-5 personnes maximum et leur demandera de faire des recherches sur Internet : trouver 3 sources Internet différentes en ligne Protocoles de vérification (en leur demandant de décrire l'ordre des protocoles dans le navigateur) et de les présenter brièvement.

- Présentation des résultats : Chaque groupe sera invité à présenter ses protocoles et à indiquer leur numéro dans la liste du navigateur à l'aide d'une capture d'écran.

- Tous les apprenants débattront des résultats lors d'une discussion en plénière.

Qu'est-ce qu'un protocole ?

Un système de règles qui explique le comportement correct et les procédures à suivre dans des situations formelles.

Qu'est-ce que la vérification :

liée à l'information, la vérification est un processus qui consiste à prendre une information digne d'intérêt et à en vérifier la crédibilité et la fiabilité avant qu'elle ne soit publiée ou diffusée en tant qu'information.

Pourquoi avons-nous besoin, en tant qu'utilisateurs d'informations, de protocoles de vérification ?

Il est important d'évaluer les sources de manière critique, car l'utilisation de sources crédibles/fiables fait de vous un utilisateur mieux informé. Considérez les sources non fiables comme des polluants pour votre crédibilité. Si vous incluez des sources non fiables lorsque vous utilisez les réseaux sociaux, votre travail pourrait perdre de sa crédibilité.

Activité n°2

Protocoles de sources Internet disponibles en ligne

- Le formateur demandera aux apprenants de se répartir en 3-4 groupes de 4-5 personnes maximum avec 1 ordinateur ou GSM par groupe.

- La tâche des groupes consiste à trouver 3 protocoles différents de sources Internet en ligne.

- En bref, les apprenants sont invités à.. :

- choisir un porte-parole par groupe,

- recherche sur l'internet (par exemple, ils peuvent utiliser la formulation : protocoles de sources internet en ligne),

- liste l'ordre des protocoles trouvés dans le navigateur (par ordre d'apparition) et

- Nous les décrivons brièvement.

- Présentation des résultats : Chaque groupe sera invité à présenter ses protocoles et à indiquer leur numéro dans la liste du navigateur à l'aide d'une capture d'écran.

- Débat et clôture :

- L'ordre des protocoles énumérés était-il similaire dans tous les groupes concernés ?

- Avez-vous considéré que l'annonce et la commande étaient appropriées ?

- Combien de pages de résultats avez-vous vérifiées ?

Activité n°3

Comment trouver de meilleures informations en ligne : Retenue des clics

Dans cette partie de l'apprentissage :

- Nous présenterons ce qu'est la retenue des clics, avec une vidéo à l'appui.

- Le formateur demandera aux apprenants de se répartir en 3-4 groupes de 4-5 personnes maximum avec 1 ordinateur ou téléphone intelligent par groupe. Le formateur demandera à nouveau aux apprenants de rechercher 3 protocoles différents dans des sources Internet en ligne (en utilisant maintenant la technique de contrainte de clic) et de les décrire brièvement. Faites une liste des protocoles qu'ils ont trouvés les plus intéressants et décrivez-les.

- Présentation des résultats : Chaque groupe sera invité à présenter ses protocoles et à indiquer leur numéro dans la liste du navigateur à l'aide d'une capture d'écran.

- Tous les apprenants débattront des résultats lors d'une discussion en plénière.

Les activités 2 et 3 étant liées, elles peuvent être finalisées par une activité de "réflexion" dans laquelle les apprenants sont invités à terminer la phrase (C'était difficile .....). J'ai appris .... C'était intéressant de savoir que..... J'ai été surpris quand.... Maintenant, je vais... )

Lorsque nous avons une question ou que nous recherchons des sources, nous nous tournons généralement vers un moteur de recherche pour nous aider à trouver des réponses.

Nous cliquons souvent sur le premier résultat,peut-être parce que passer au crible tous les résultats prend du temps, ou parce que nous supposons que le premier résultat est le plus digne de confiance.

Mais le premier résultat n'est pas toujours le meilleur point de départ.

Passer un peu plus de temps à parcourir les résultats de recherche peut nous aider à faire un choix plus éclairé quant à l'endroit où aller en premier.

La "retenue des clics"

“Cliquez sur la retenue" fait référence à la capacité de se retenir de cliquer sur les tout premiers résultats d'un moteur de recherche : vous ne devez pas cliquer immédiatement sur les premiers résultats de la recherche. Au lieu de cela, vous pouvez parcourir une page de résultats de recherche, en examinant des éléments tels que le titre, la description de la source et les sections en vedette, avant de décider des sources à examiner. Cela vous permet d'obtenir une image plus complète de la couverture disponible sur cette source, ainsi que de rechercher des sources qui ne proviennent pas de la source originale.

Voir la vidéo :

- Le formateur demandera aux apprenants de se répartir en 3-4 groupes de 4-5 personnes maximum avec 1 ordinateur ou GSM par groupe.

- Le formateur demandera aux apprenants de rechercher 3 protocoles différents de sources Internet en ligne (en utilisant maintenant la technique de restriction des clics) et de les décrire brièvement.En d'autres termes, les apprenants sont invités à :

- choisir un porte-parole par groupe,

- recherche sur l'internet (en utilisant à nouveau la formulation : protocoles de sources internet en ligne),

- Dressez une liste des protocoles qu'ils ont trouvés les plus intéressants et

- Nous les décrivons brièvement.

- Présentation des résultats : Chaque groupe sera invité à présenter ses résultats en se référant aux trois protocoles qu'il a identifiés comme étant les plus appropriés.

- Débat :

- Les trois protocoles sélectionnés étaient-ils similaires dans tous les groupes concernés ?

- Considérez-vous que les protocoles sélectionnés sont appropriés ?

- Combien de pages de résultats les groupes ont-ils vérifiées ?

- Clôture : Lorsque nous voulons en savoir plus sur un sujet ou une question, la plupart d'entre nous se tournent vers Google. Mais les recherches ouvertes sur l'internet donnent régulièrement des résultats contradictoires qui mélangent les faits et les mensonges. Il est plus difficile qu'il n'y paraît de comprendre les résultats d'une recherche. Les activités 2 et 3 sont liées : les participants ont d'abord été invités à signaler l'ordre d'apparition des résultats dans le navigateur, puis, sachant mieux comment limiter les clics, à évaluer leur capacité à se frayer un chemin dans l'information pour trouver des sources, des preuves et des arguments dignes de confiance.

Conseil aux formateurs : ces 2 activités peuvent être finalisées par une activité de "Réflexion" dans laquelle les apprenants sont invités à terminer la phrase :

C'était difficile .....

J'ai appris ....

Il est intéressant de savoir que .....

J'ai été surpris lorsque ....

Maintenant, je veux...

Activité n°4

Présentation des protocoles et du modèle SIFT dans la pratique (étude de cas)

Dans cette partie de l'apprentissage :

- Nous présenterons différents modèles de vérification des sources Internet : la source d'information ABC, le test CRAAP, le junk News d'ESCAPE et le modèle SIFT.

- Nous présenterons également une étude de cas avec un lien vers une nouvelle appliquant le modèle SIFT.

- Tous les apprenants débattront des résultats lors d'une discussion en plénière.

Introduction - L'ABC de l'évaluation des sources

Le test CRAAP est une liste de questions destinées à vous aider à évaluer les informations que vous trouvez. Certains critères seront plus ou moins importants en fonction de votre situation ou de vos besoins.

E.S.C.A.P.E - un acronyme pratique pour les aider à se souvenir des six concepts clés de l'évaluation de l'information (Evidence, Source, Context, Audience, Purpose, Execution).

SIFT MODEL : une méthode d'évaluation conçue par Mike Caulfield

Étude de cas n° 1

Appliquons le modèle SIFT

Les médias britanniques ont publié un article sur une possible "méga-éruption" du volcan Teide sur l'île canarienne de Tenerife (Espagne). Les titres comprenaient des informations telles que "Alerte au volcan de Ténériffe : 270 tremblements de terre frappent les îles Canaries, préférées des Britanniques en vacances" et "Des tremblements de terre près de Ténériffe et de Gran Canaria suscitent des craintes d'éruption volcanique".

Les récits comportaient quelques images.

CONSULTER L'ARTICLE DIRECTEMENT À L'ADRESSE SUIVANTE

https://www.thesun.co.uk/news/6236222/volcano-earthquakes-spain-tenerife-gran-canaria-mount-teide/

Est-ce que je connais ce site ?

Est-ce que je connais cette source d'information ?

Est-ce que je connais sa réputation ?

Utilisez Google ou Wikipedia pour rechercher un organe de presse ou une autre ressource (par exemple, des publications en Espagne à ce sujet - vous pouvez utiliser Google translate. )

Cliquez pour suivre les liens vers les allégations. Ouvrez les sources d'information originales (LE CAS ÉCHÉANT). Examinez le contexte d'origine : L'affirmation, la citation ou le média ont-ils été fidèlement représentés ?

Clôture de l'activité - 10 min

Résumé : Les médias britanniques ont mis en garde leurs lecteurs contre une éventuelle "méga-éruption" du volcan Teide sur l'île de Ténériffe aux Canaries. Parmi les titres alarmistes, citons "Alerte au volcan de Ténériffe : 270 tremblements de terre frappent les îles Canaries, favorites des vacanciers britanniques" et "Les tremblements de terre près de Ténériffe et de Gran Canaria font craindre une éruption volcanique"....

Mais ces avertissements n'ont pas été repris par les médias espagnols, d'abord parce qu'il n'y a jamais eu 270 tremblements de terre dans les îles Canaries - c'est une invention des tabloïds britanniques - et ensuite parce qu'il n'y a pas de menace d'éruption au mont Teide.

Réflexion

- Avez-vous trouvé le modèle SIFT facile à appliquer ?

- L'utiliserez-vous dorénavant ?

Fin du module